TryHackMe: Summit

Summit odasında, Pyramid of Pain çerçevesini kullanarak bir mor takım simüle edeceksiniz. Hedefiniz, simüle edilmiş bir tehdit aktörünün saldırısının karmaşıklığını ve maliyetini artırarak onu caydırmak ve uzaklaştırmaktır.

1. Aşama (Trivial)

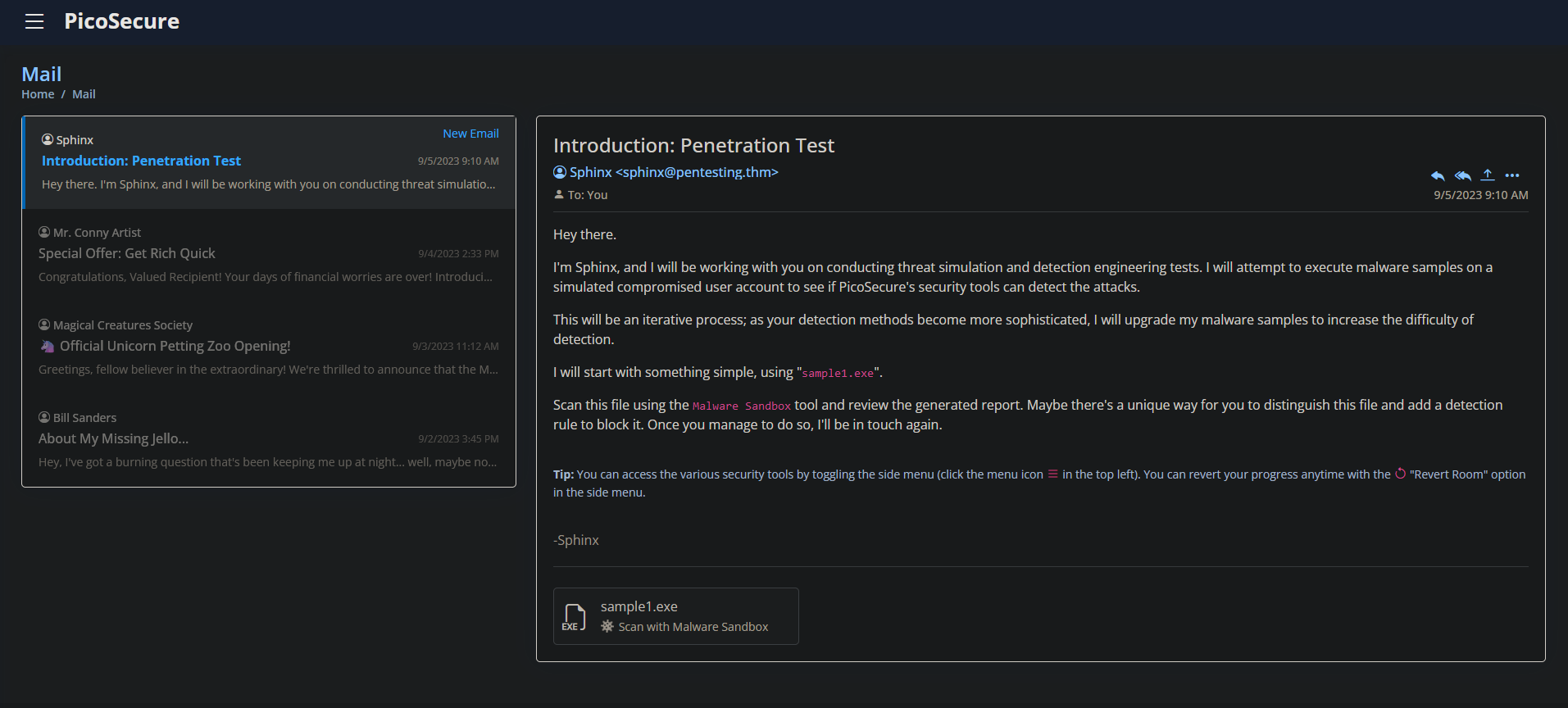

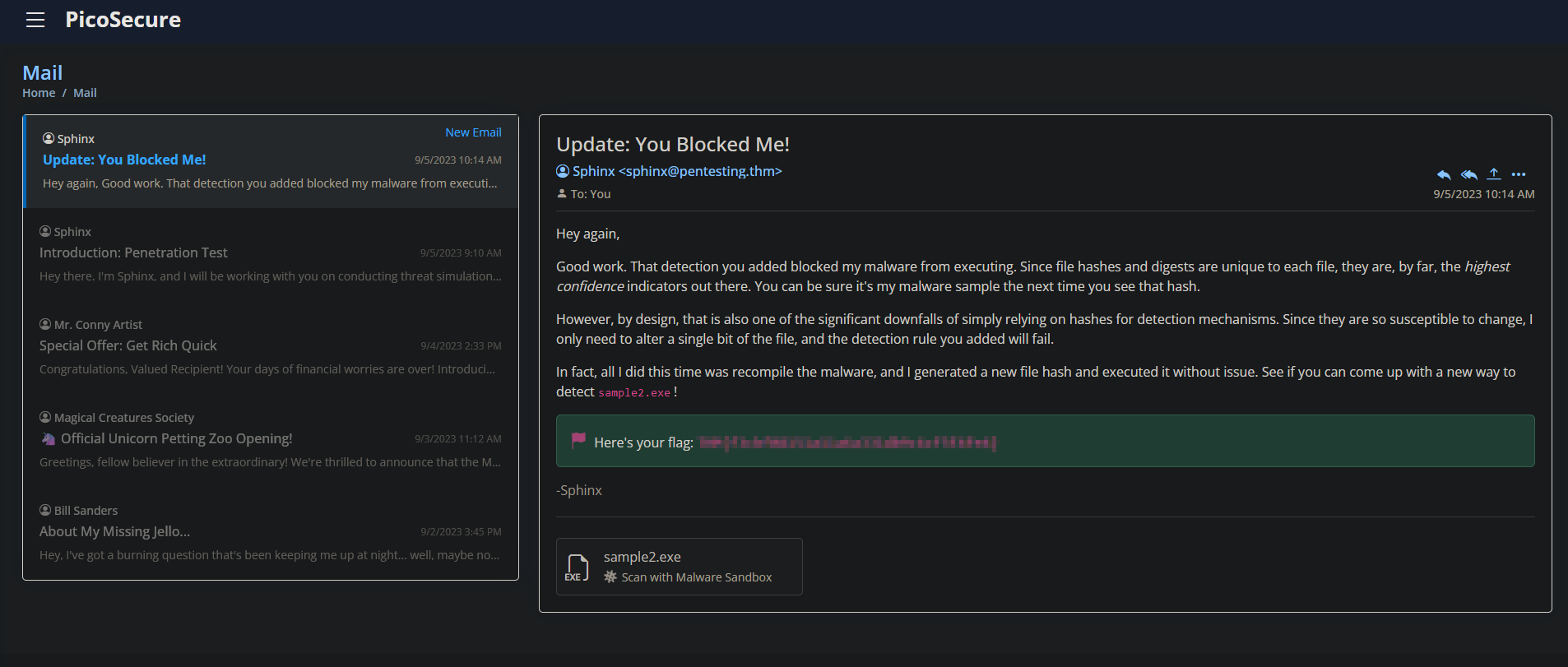

PicoSecure portalına giriş yaptığımızda bizi ilk olarak bir e-posta karşılıyor. Bu mailde işleyişin nasıl olacağı kısaca açıklanıyor ve bir tane de zararlı yazılım örneği ekte veriliyor. Bu zararlı yazılımı Malware Sandbox aracı ile taramamız ve bu zararlı yazılımı engellemek için bir kural oluşturmamız bekleniyor

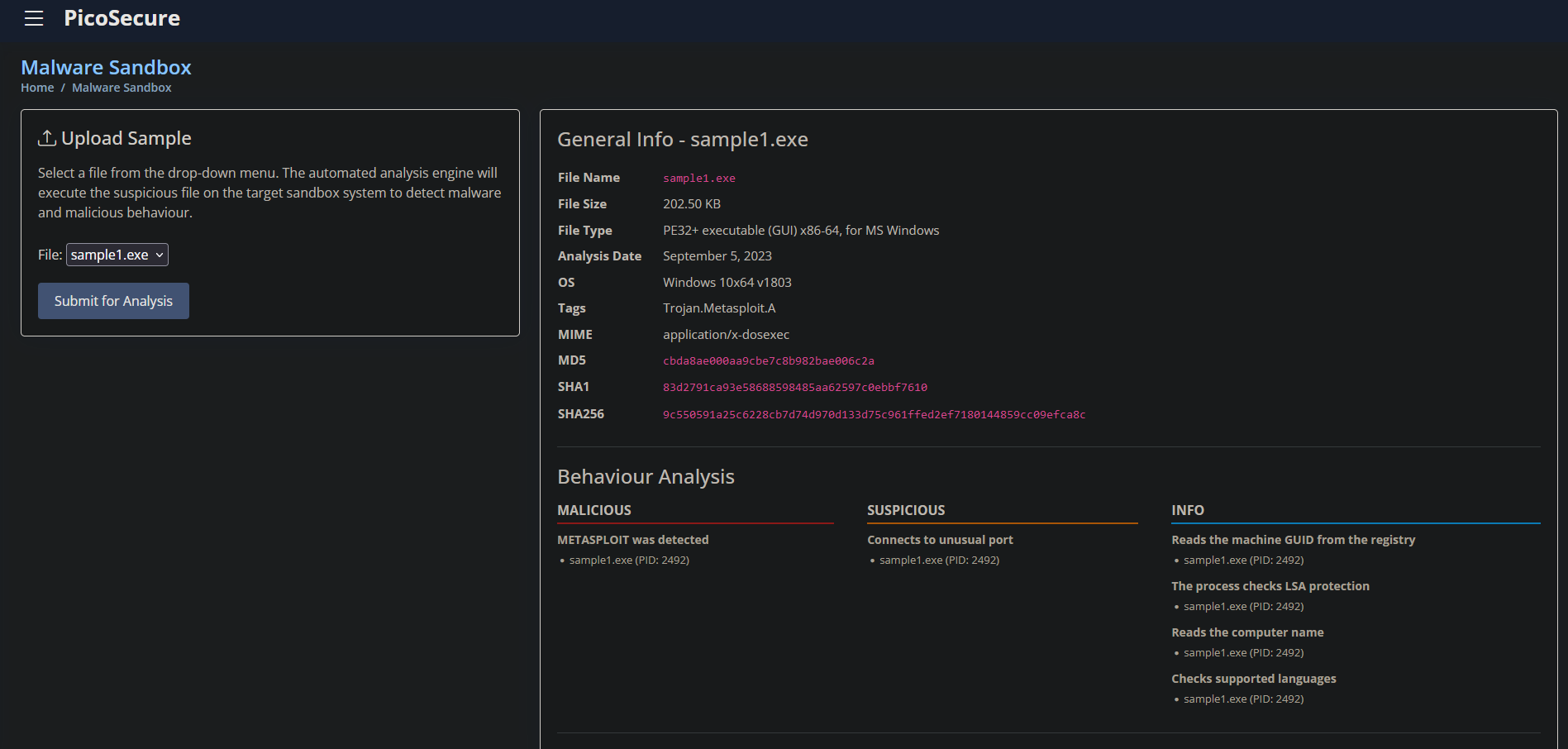

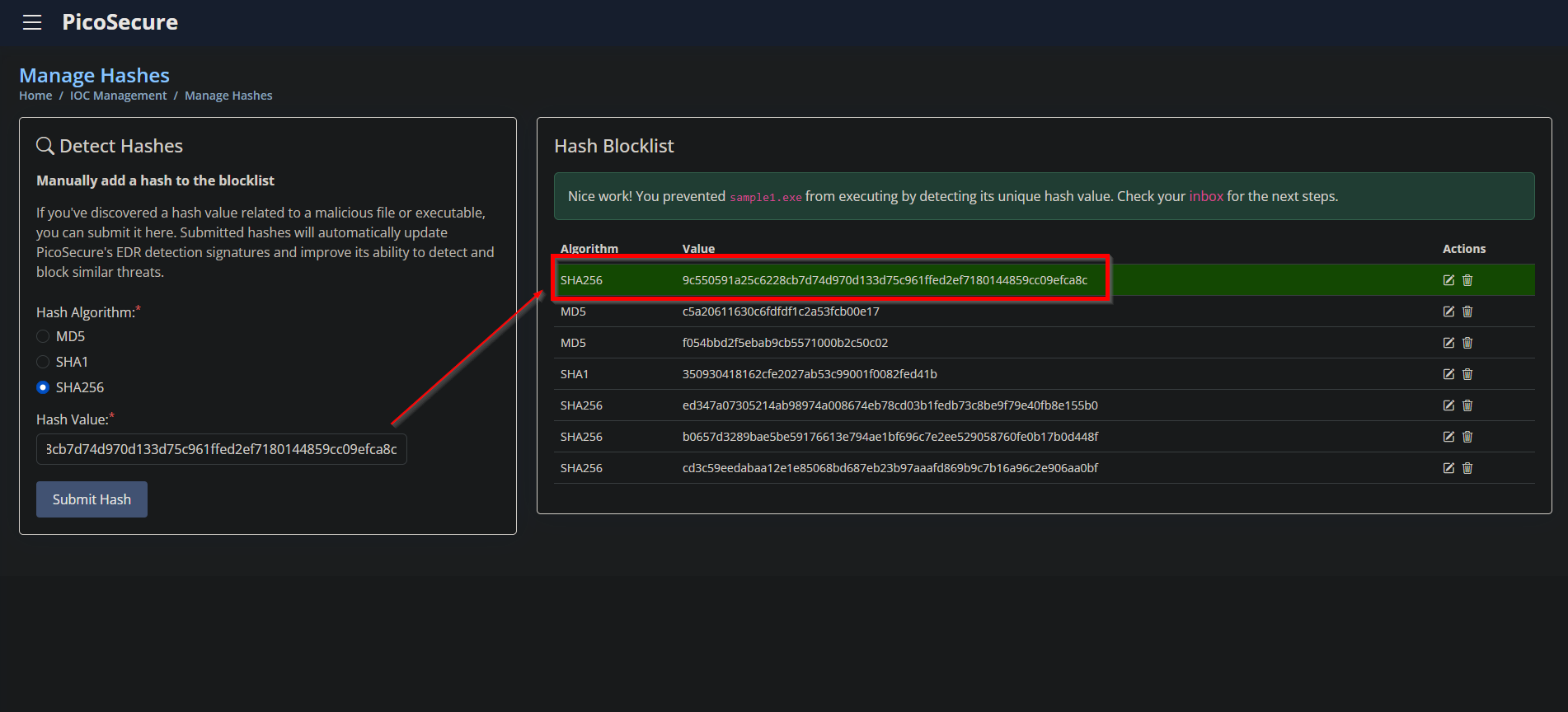

Malware Sandbox aracı ile “sample1.exe” dosyasını tarattığımızda karşımıza çıkan raporda, ilgili dosyanın PE32 çalıştırılabilir bir dosya olduğu ve “Trojan.Metasploit.A” etiketine sahip olduğunu görüyoruz. Pyramid of Pain çerçevesi kullanacak olursak bu saldırıyı önlemek için ilk aşama olarak dosyaya ait Hash değerini Blocklist’e ekleyerek bu saldırıyı atlatabiliriz.

Hash Blocklist’e zararlı yazılım örneğinin hash değerini eklediğimizde Sphinx’den yeni bir e-posta geliyor. Yeni e-postada, oluşturduğumuz tespit kuralının zararlı yazılım örneğindeki tek bir bitin bile değişmesi durumunda herhangi bir savunma sağlamayacağını belirtiyor.

2. Aşama (Easy)

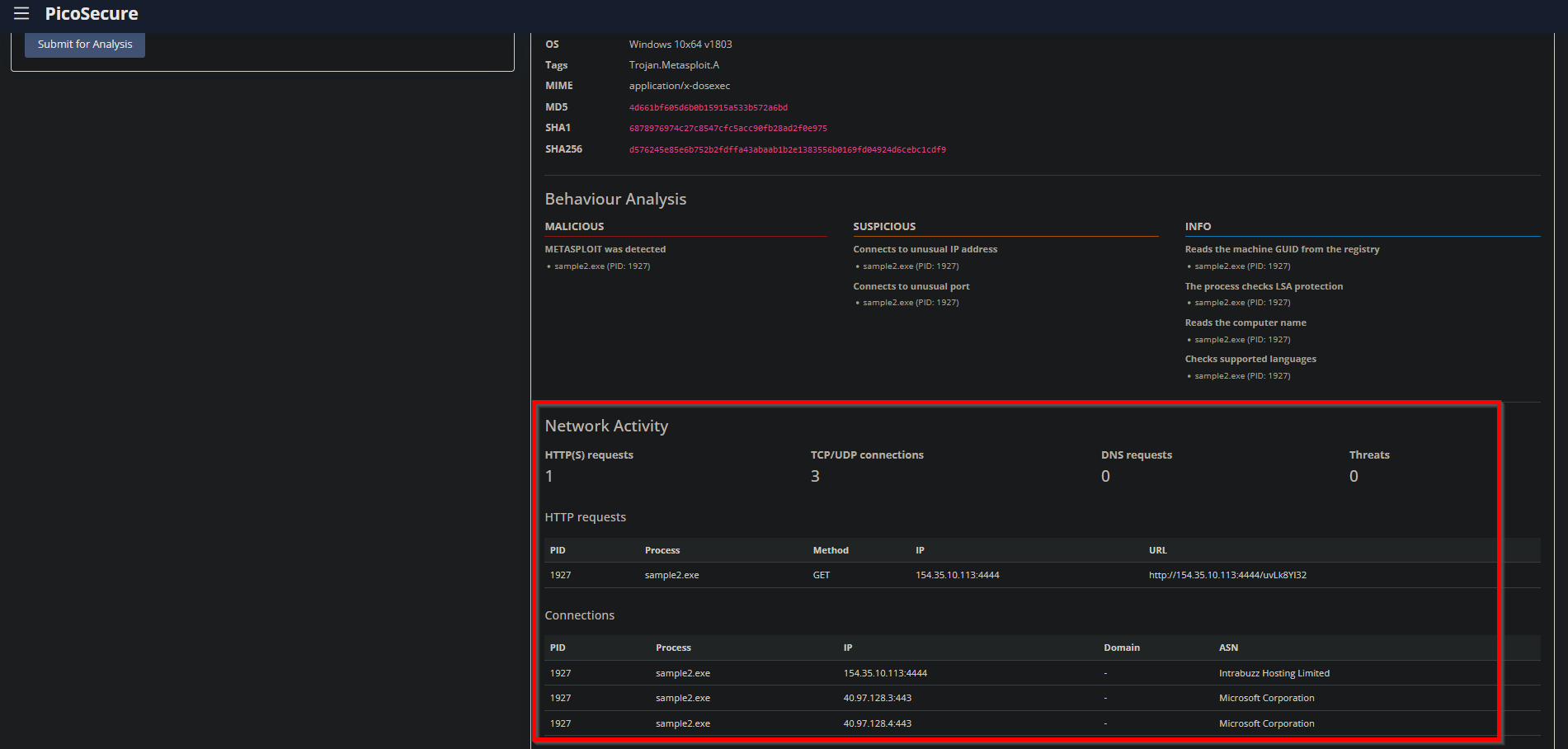

Ekte verilen zararlı yazılım örneğini Malware Sandbox aracında incelediğimizde zararlı yazılımın şüpheli bir IP adresi ile iletişime geçtiğini görüyoruz. İletişimin 4444 portundan sağlanması şüpheleri daha da arttırıyor. Bu IP adresi ile kurulan bağlantıyı Firewall Manager aracı ile önlemeye çalışalım.

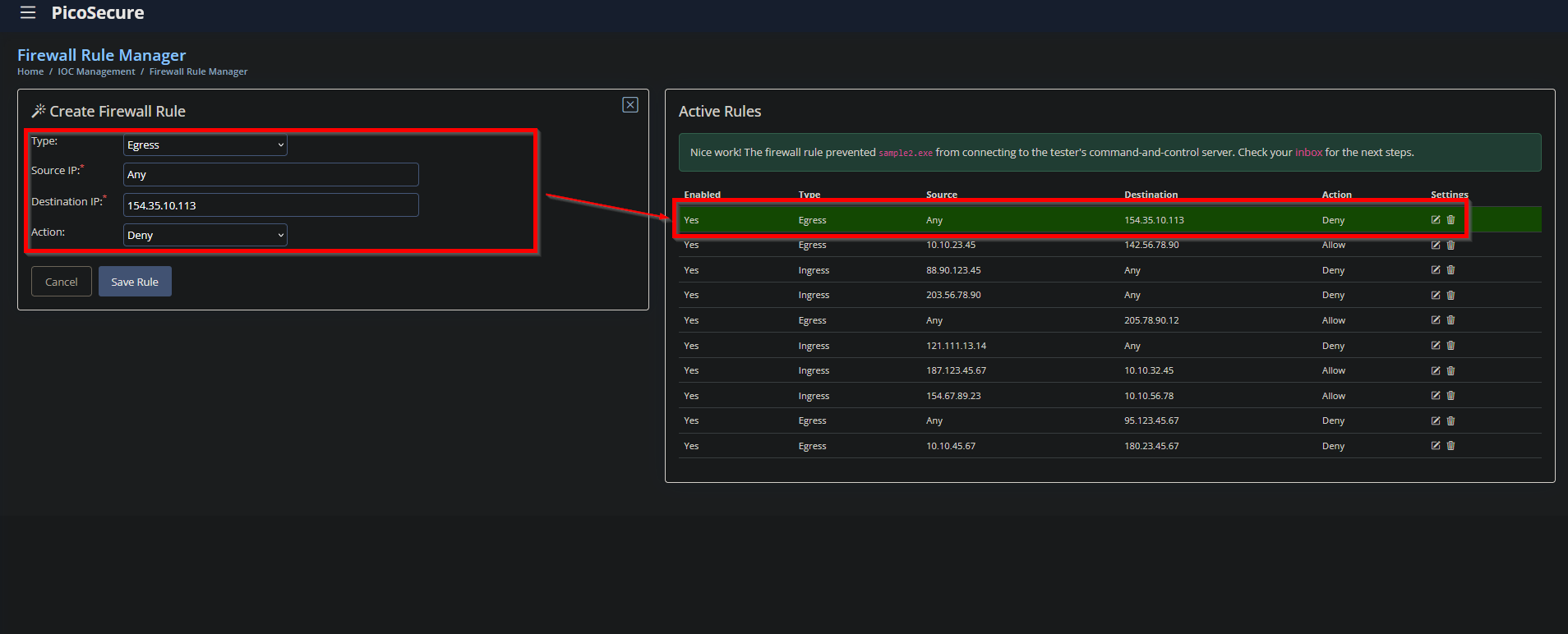

Zararlı IP adresine giden her türlü bağlantıyı engellememiz gerekiyor. Bunun için Firewall Manager aracında aşağıdaki gibi kural ekleyeceğiz:

1

2

3

4

Type: Egress

Source IP: Any

Destination IP: <MALICIOUS_IP>

Action: Deny

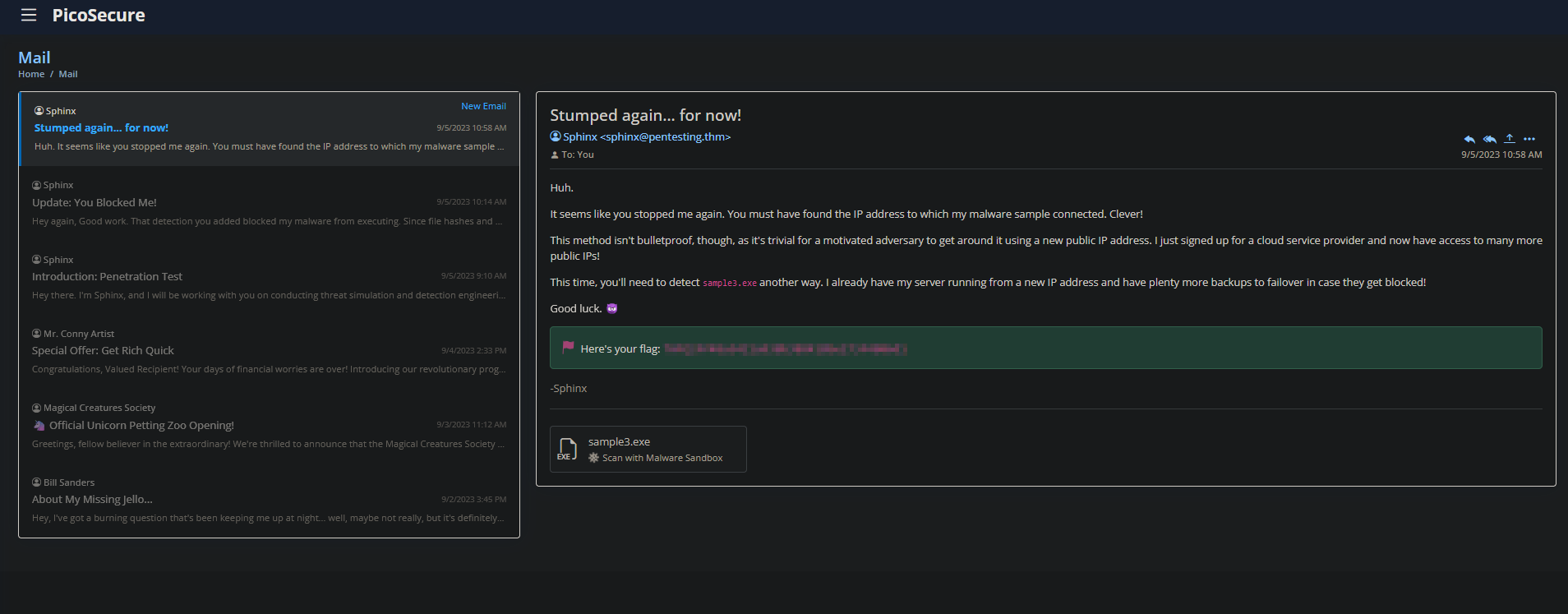

Firewall Manager aracına zararlı IP için kuralımızı eklediğimizde yeni bir e-posta alıyoruz. Bu e-postada saldırgan bulut hizmet sağlayıcısına kayıt olduğunu ve böylece IP adresini kolaylıkla değiştirebileceğini belirtiyor.

3. Aşama (Simple)

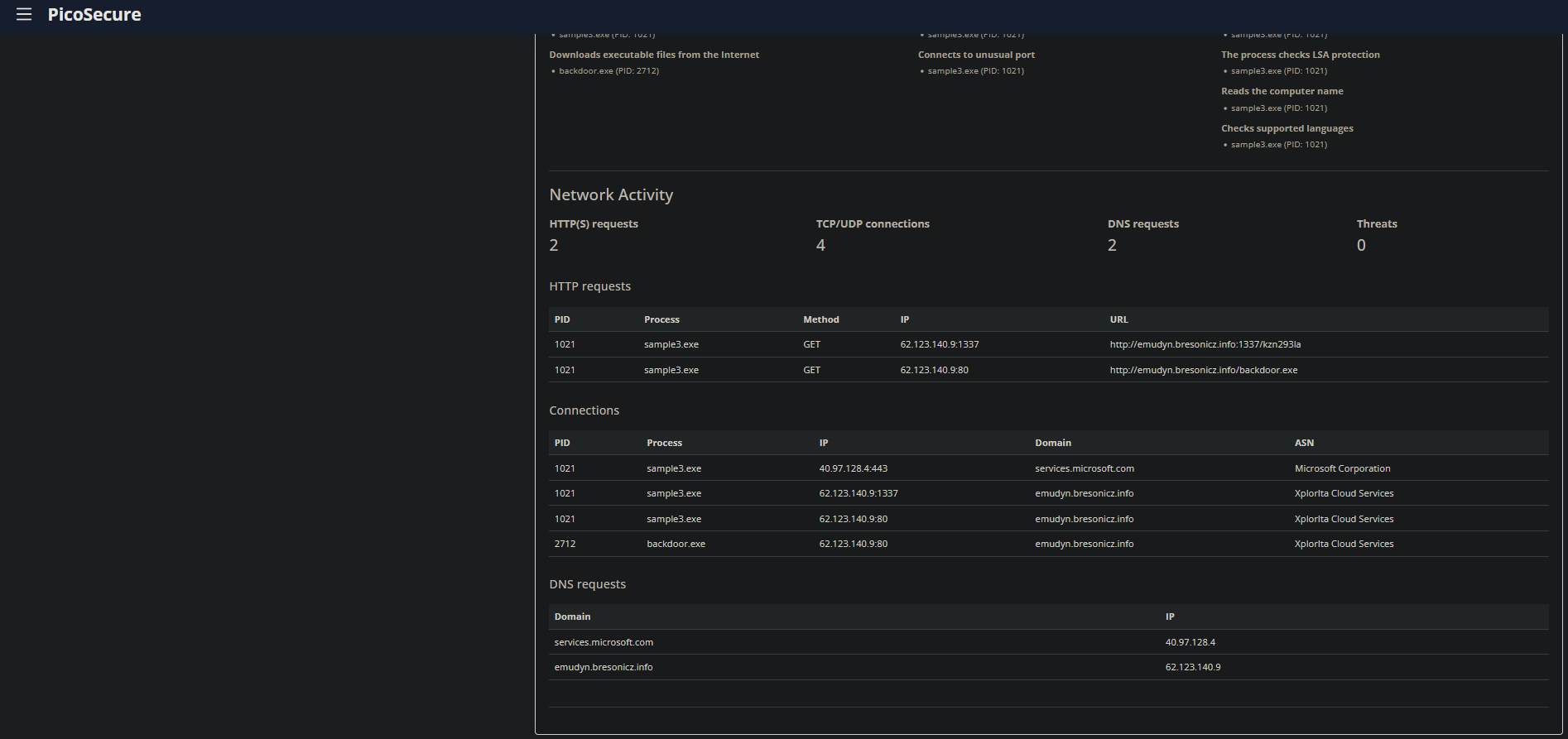

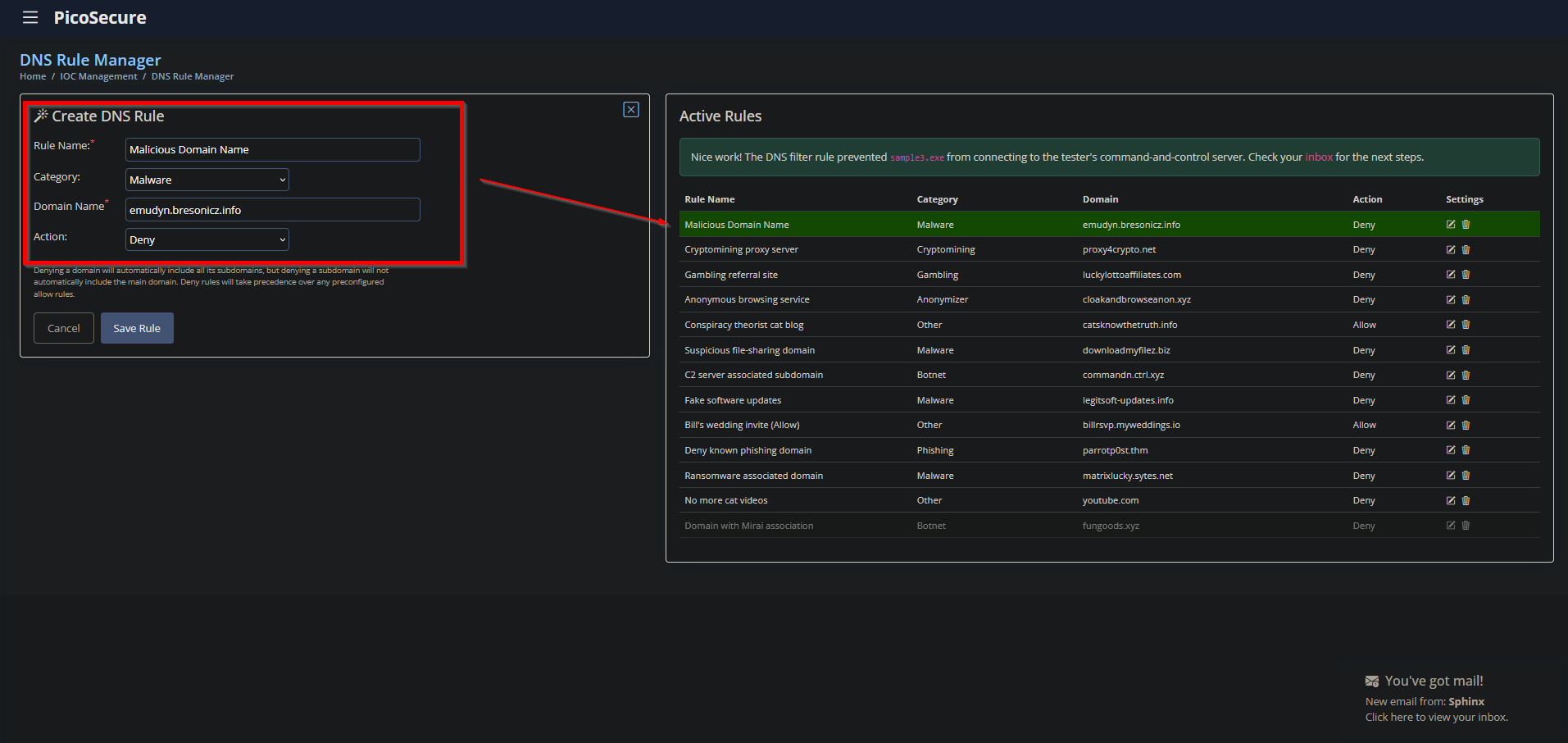

Ekte verilen yeni zararlı yazılım örneğini Malware Sandbox aracında inceleyelim. Bu raporda zararlı yazılımın öncekinden farklı Bir IP adresi ile iletişime geçtiğini görüyoruz. Zararlı yazılımın bağlantı kurduğu IP adresini engellemek bu aşamada bir işe yaramayacaktır. Bunun sebebi de saldırgan yeni bir IP adresi edinmesi çok da zor olmamasıdır. Bunun yerine saldırganın kullandığı Domain sağlayıcısını tespit etmeliyiz.

Raporu incelediğimizde zararlı yazılımın yaptığı DNS isteklerini “emudyn.bresonicz.info” adında bir bulut domain sağlayıcısına yaptığını tespit ediyoruz. DNS Filter aracını kullanarak bir DNS kuralı oluşturuyoruz. Kuralı ekledikten sonra Yeni bir e-posta alıyoruz. Bu e-postada, yaptığımız savunmadan dolayı yeni alan adları alması gerektiği ve DNS kayıtlarını değiştirmesi gerektiğini belirtiyor. Bu durum saldırganın canını sıkabilir ancak onu saldırıdan vazgeçirmeye yetmez.

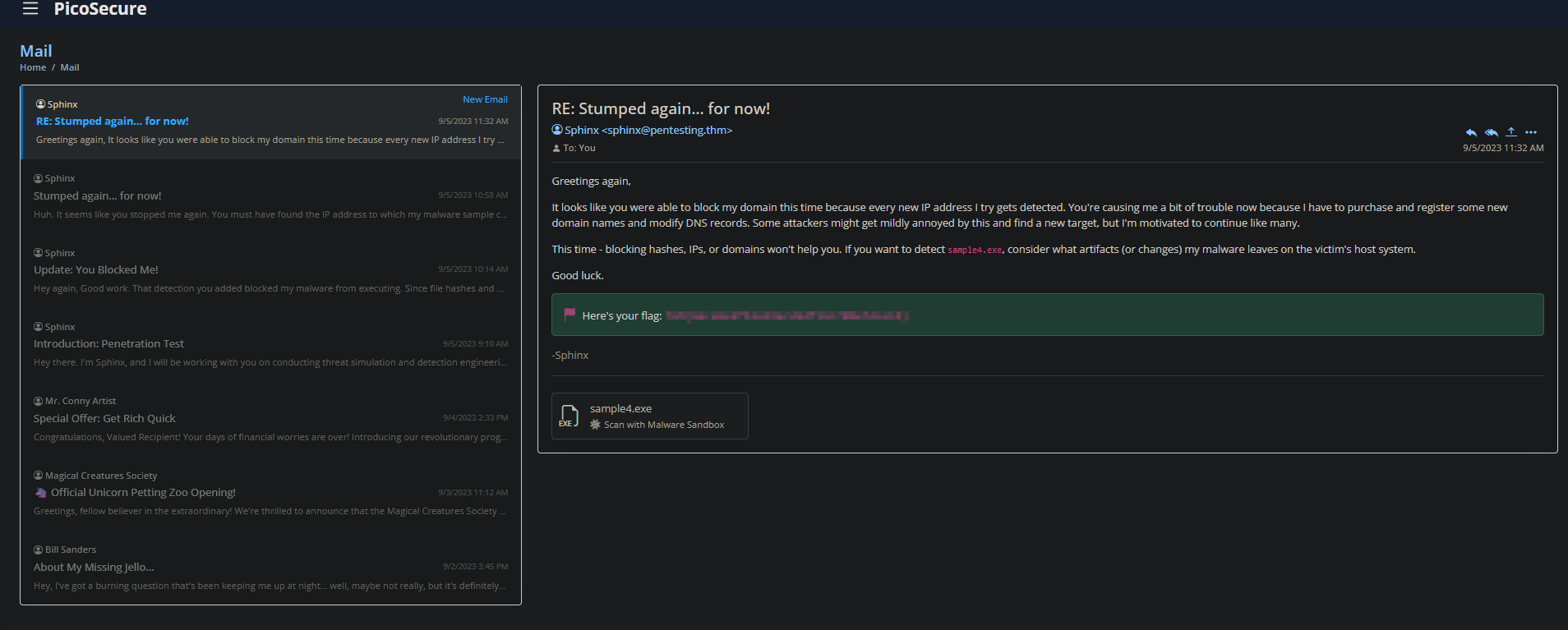

4. Aşama (Annoying)

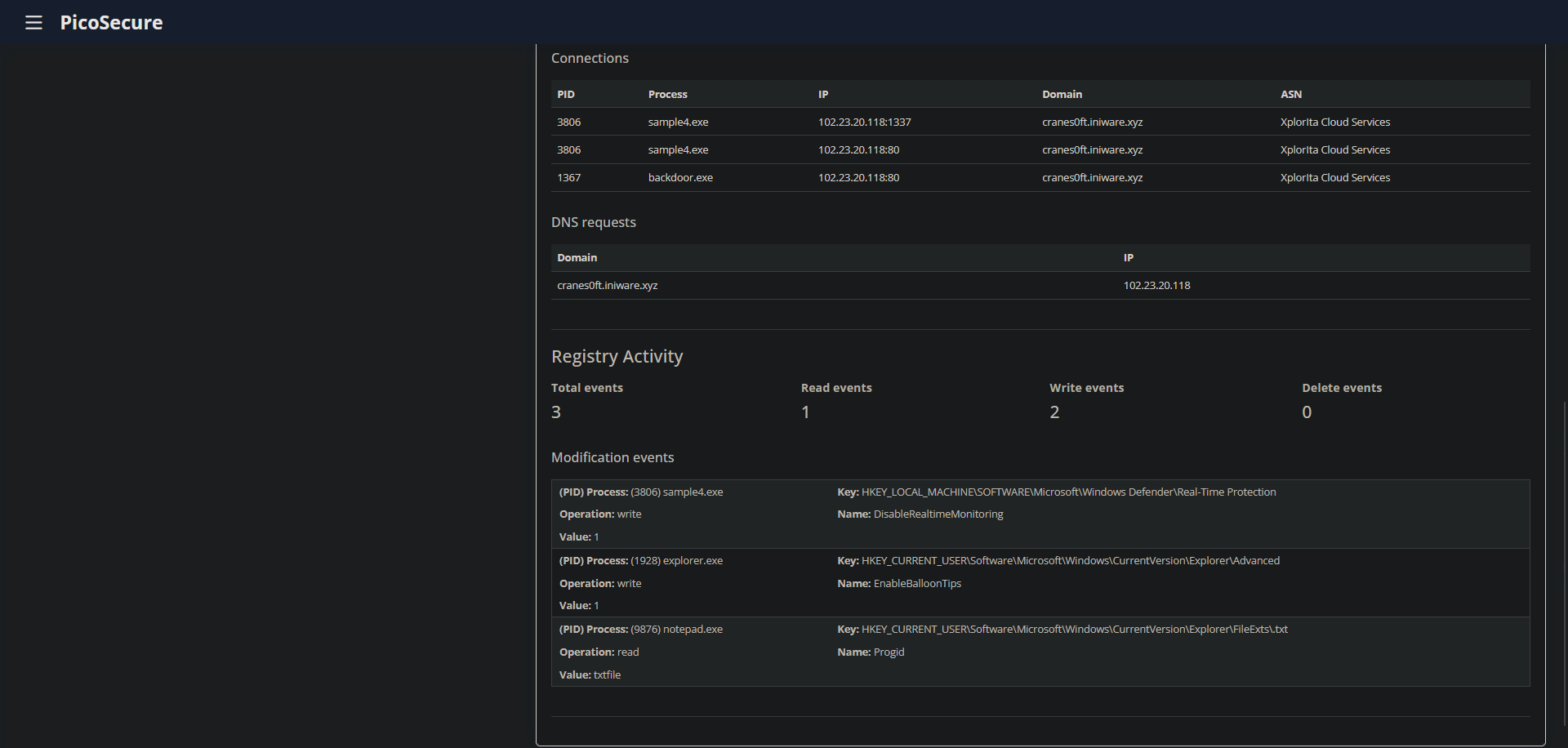

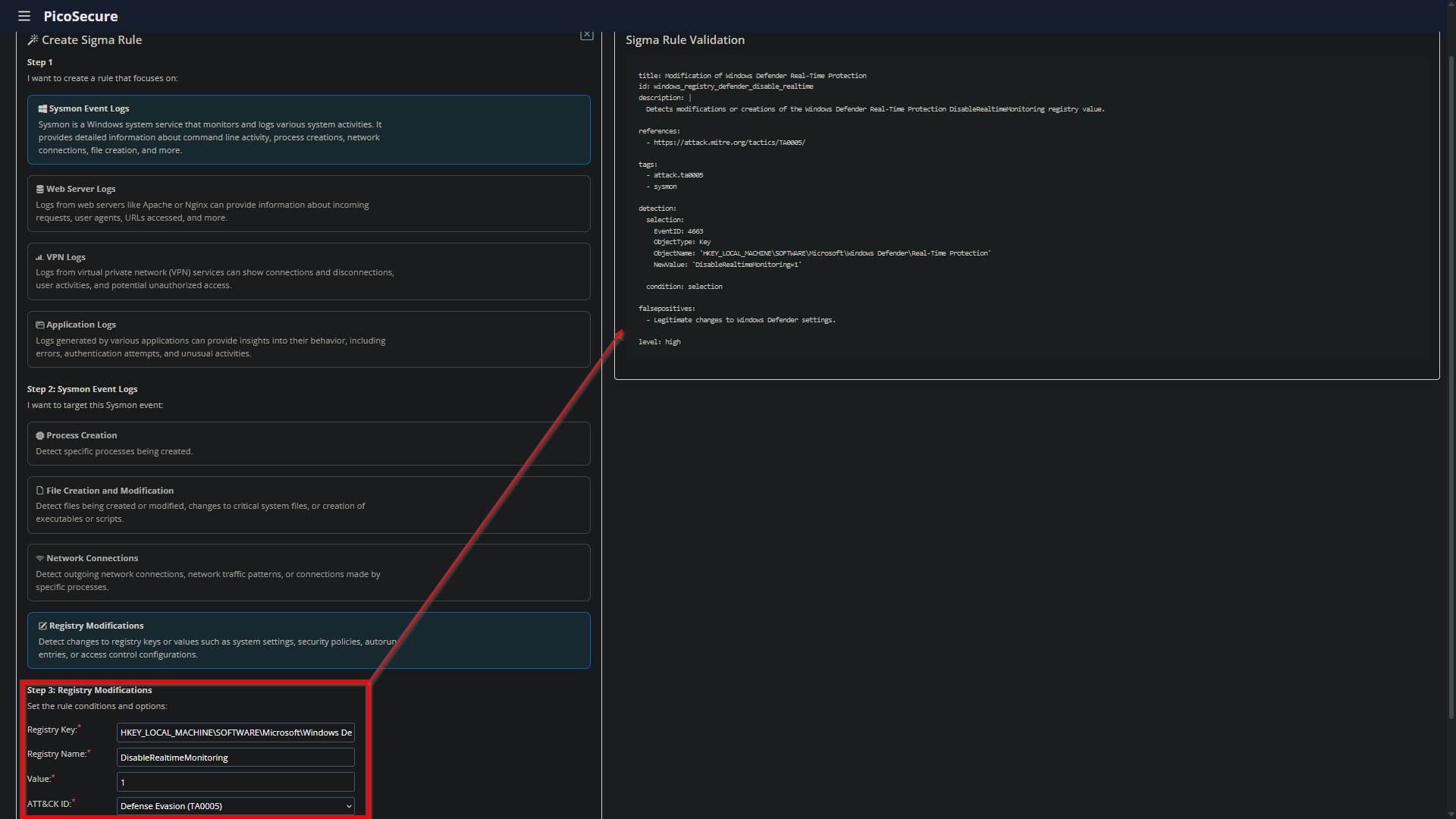

Ekteki “sample4.exe” zararlı yazılım örneğini analiz ettiğimizde zararlı yazılımın bazı kayıt defteri anahtarlarında bazı aktiviteler yaptığını tespit ediyoruz. Bu aktivitelerden en dikkat çekeni ise Windows Defender’in gerçek zamanlı korumayı devre dışı bırakma anahtarının değerini “1” yapması. Bu sayede zararlı yazılım Windows Defender’e takılmayacak. Zararlı yazılımın buradaki amacı savunmadan kaçınmaktır. Bu taktik MITRE ATT&CK çerçevesinde TA0005’e karşılık gelir.

Bu saldırıyı önlemek için Sigma Rule Builder aracını kullanacağız. Sysmon Event Logs altında bulunan Registry Modifications kısmından tespit ettiğimiz eserleri burada dolduracağız. Araç bize verdiğimiz bilgiler doğrultusunda bir Sigma kuralı oluşturacak. Oluşturulan Sigma kuralını doğruladığımızda yeni e-posta bildirimini alacağız.

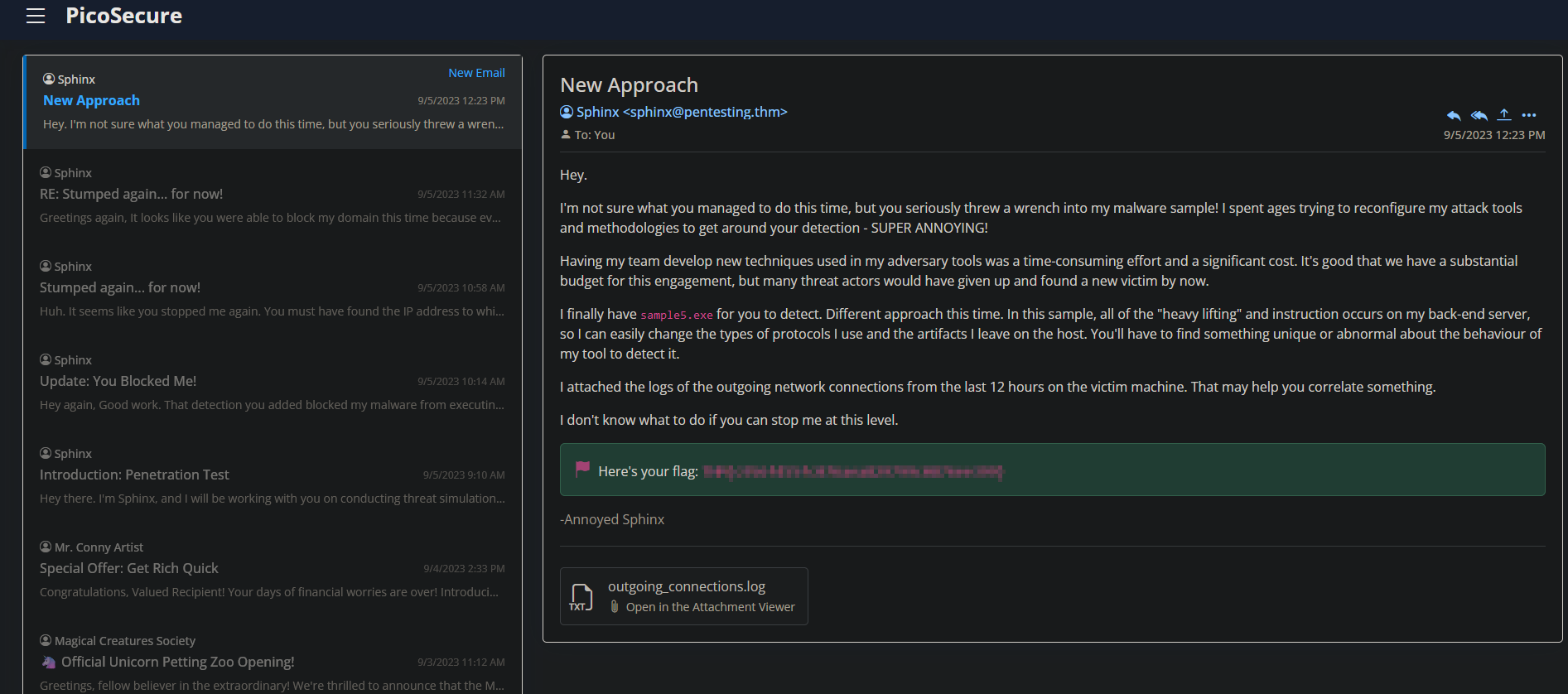

Bu önlem, saldırganın araçlarını ve metodolojisini tekrardan gözden geçirmesine ve yeniden yapılandırmasına neden oldu. Saldırganın bu aşamada pes etme ihtimali artar. Vaktini ve parasını araçlarını yeniden yapılandırmaya ve yeni yöntemler bulmaya harcamak yerine yeni bir hedef bulmak biraz daha cazip gelebilir.

5. Aşama (Challenging)

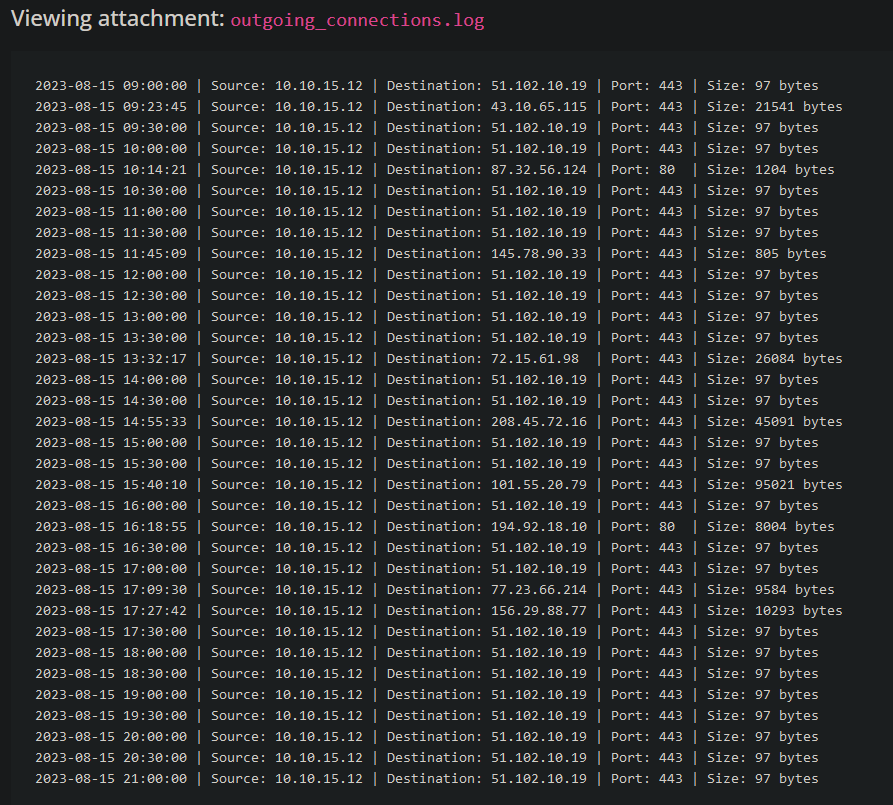

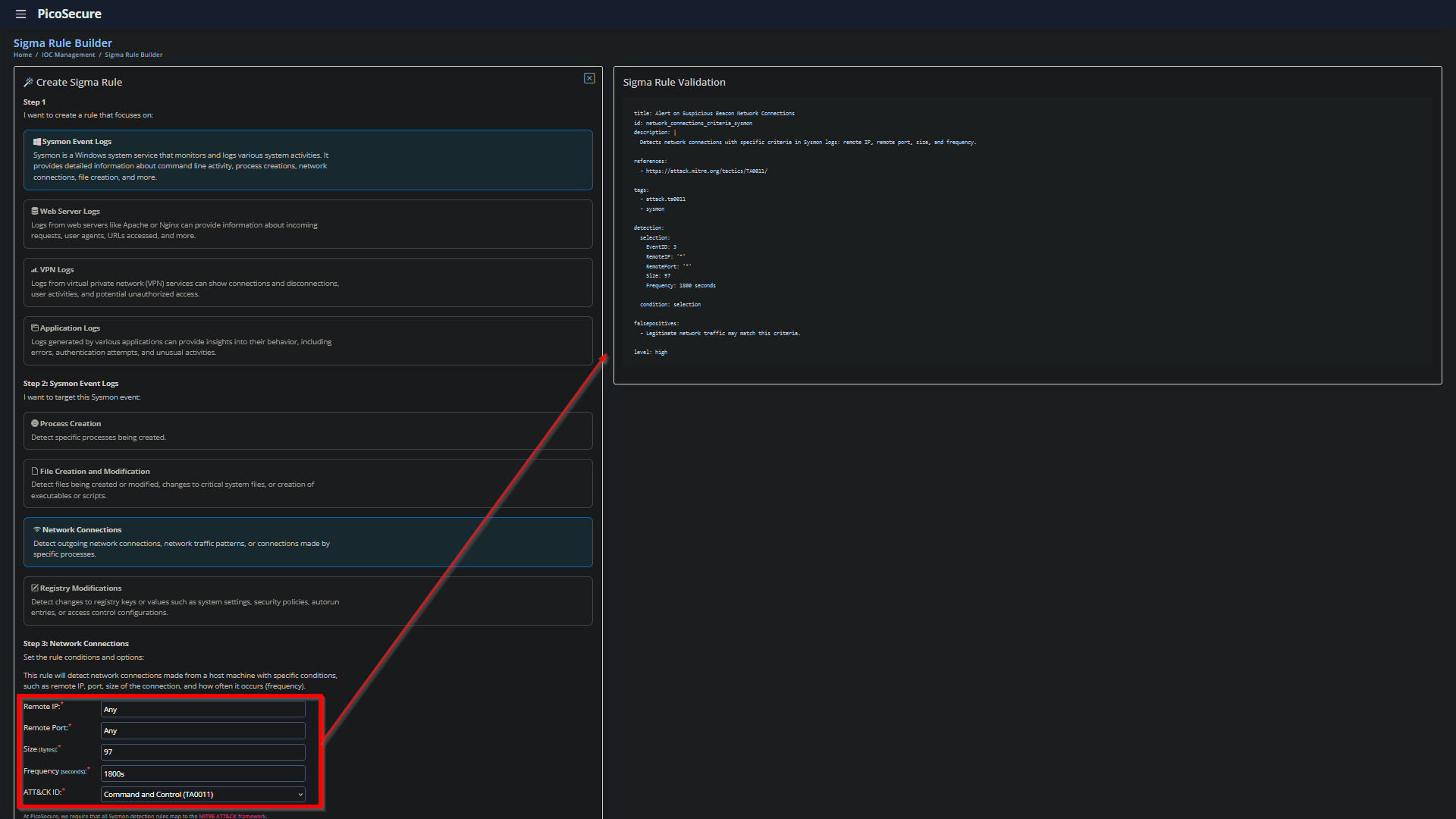

E-posta ekinde bize verilen zararlı yazılım bulaşmış olan bir makinenin 12 saatlik ağ trafiği kaydını incelediğimizde düzenli aralıklarla bir IP adresine veri akışı olduğunu tespit ediyoruz. Gözümüze ilişen bu anomaliyi engellemek için bir Sigma kuralı oluşturacağız. Oluşturacağımız Sigma kuralının IP ve port bağımsız olması gerekir. Bunun sebebi de saldırganın bunları kolaylıkla değiştirebilecek olmasıdır.

Oluşturduğumuz Sigma kuralında Remote IP ve Remote Port değerlerini “Any” olarak doldurduk. Tespit ettiğimiz düzenli veri akışı her zaman 97 byte olduğundan Size değerini 97 olarak doldurduk. Frekans yani tespit ettiğimiz zararlı veri akışının sıklığı her 30 dakikada bir olduğu için bunu saniye türünden 1800s şeklinde doldurduk. Böylelikle saldırgana ait C2 trafiğini tespit ederek bunu sonlandırmış olduk.

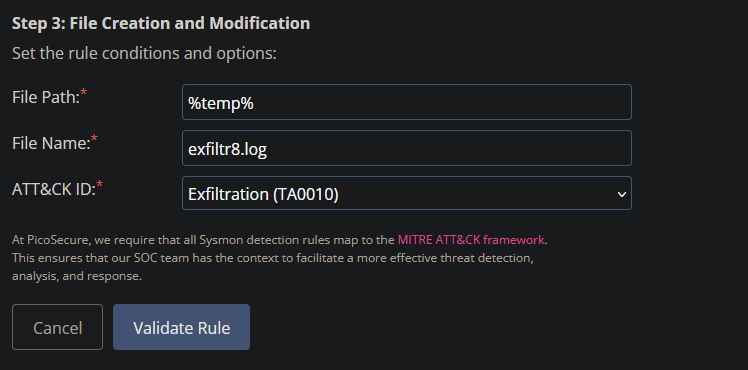

6.Aşama (Tough)

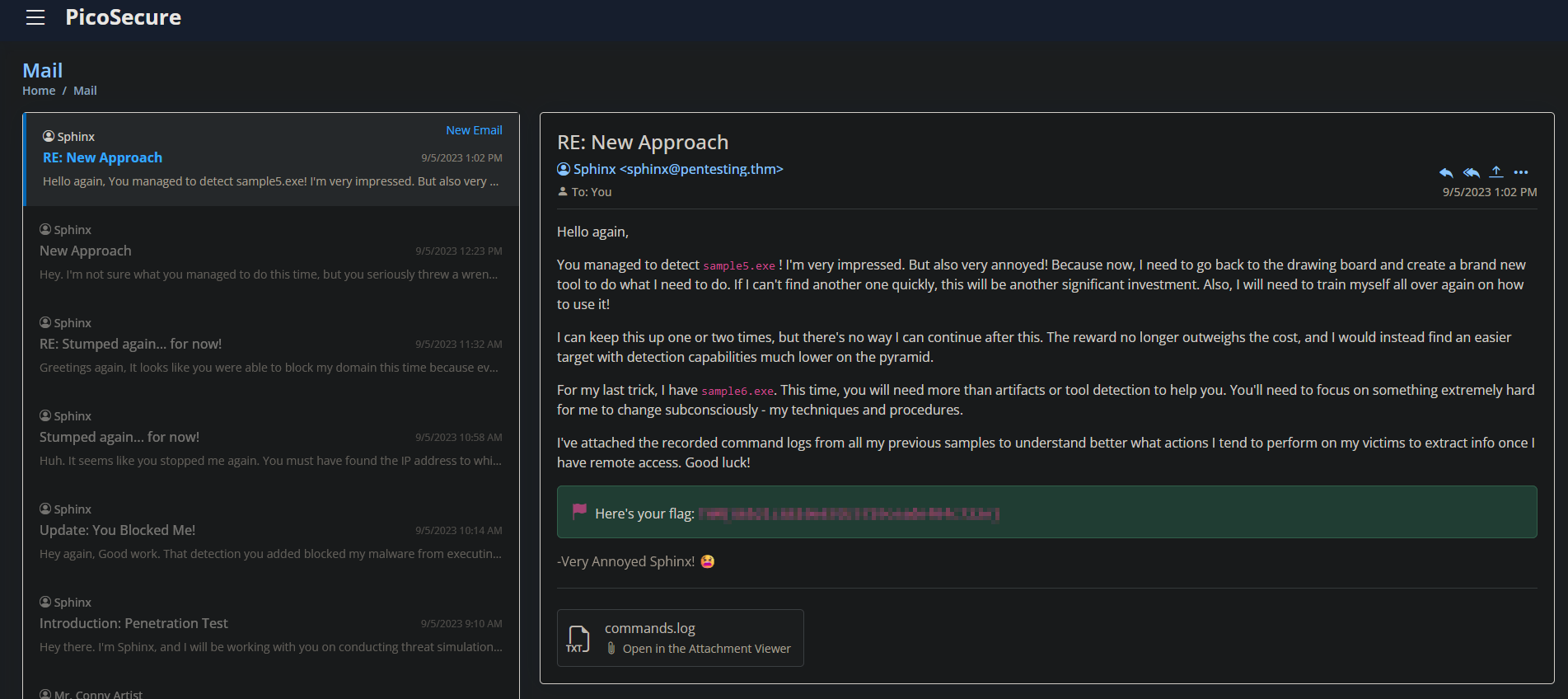

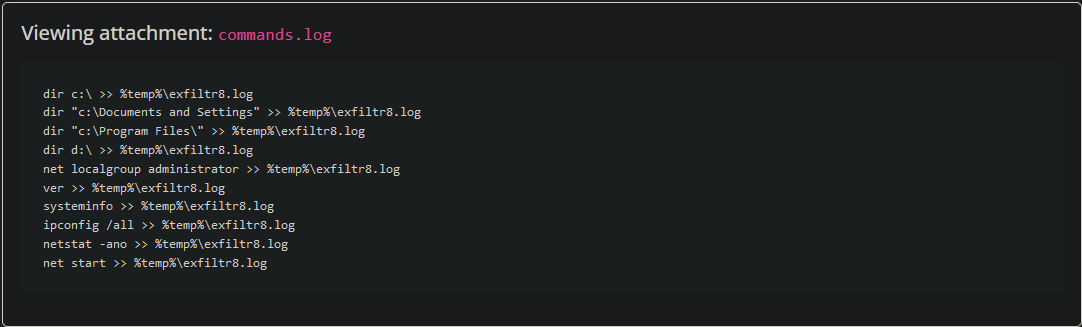

Son e-posta ekinde zararlı yazılıma ait komutların günlük kaydı veriliyor. Bu günlük kaydını incelediğimizde bilgisayara ait dosyaları, dokümanları, Windows versiyonunu, Sistem bilgilerini ve IP bilgilerini %temp% dizini altında oluşturulan exfiltr8.log dosyası içerisine kaydettiğini anlıyoruz. Burada zararlı yazılımı oluşturan saldırganın amacının bilgileri bir dosyada toplayıp sonrada onu sızdırmak olduğunu tespit ediyoruz.

Buna karşılık olarak bir Sigma kuralı oluşturmamız gerekiyor. Sigma kuralını oluştururken File Path kısmına %temp% dizinini, File Name kısmına exfiltr8.log dosyasını yazıyoruz. Burada saldırganın amacı veri sızdırmak olduğu için ATT&CK ID’yi Exfiltration (TA0010) şeklinde dolduruyoruz.

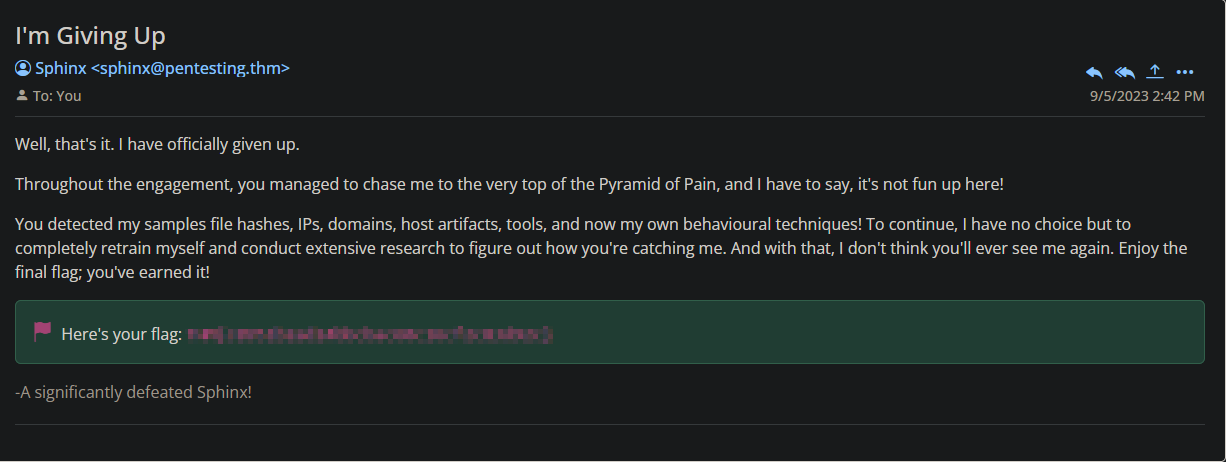

Böylelikle saldırganı Pyramid of Pain’in zirvesine kadar kovalamış olduk. Bu katmanda saldırganın pes etme ihtimali çok yüksektir. Bunun sebebi de artık saldırganın amacından tutun izlediği veya izleyebileceği prosedürlere kadar tespit etmiş ve öngörebilir duruma gelmiş olmamız.